در جدیدترین نسخه منتشرشده از سیستم عامل های مکبوک و آیفون اپل (MacOS و iOS) شاهد ظهور آتنتیکیتور اپل داخل مرورگر سافاری بودیم، این اتنتیکیتور میتواند جایگزین مناسبی برای برای اپلیکیشنهایی مثل Authy یا گوگل اتنتیکیتور Google Authenticator باشد. اگر آیفون یا مکبوک دارید و از اپلیکیشنهای احراز هویت دو عاملی برای امنیت بیشتر اکانتهای خود استفاده میکنید، راهکار جدید اپل در نسخه جدید سیستم عاملش میتواند برایتان جذاب باشد.

اتنتیکیتور ورود دو مرحله ای چیست؟

همانطور که میدانید امروزه هک حساب های کاربری بسیار رایج شده است. یکی از بهترین راههای محافظت از حساب های کاربری خود مانند جیمیل و بایننس، استفاده از همین احراز هویت مرحله ای است. اپلیکیشنهایی نظیر Google Authenticator این گونه کار میکنند که در هر ۳۰ ثانیه یک کد در اختیار شما قرار میدهند و با وارد کردن آن کد بعد از پسورد خود، میتوانید وارد حساب کاربری خود شوید. بنابراین حتی اگر رمز عبور حساب کاربری شما لو برود، بدون دسترسی به نرم افزار تولید کننده رمز دوم، کسی نمیتواند به حساب کاربری شما لاگین کند. راهکار جدید اپل اما یک اپلیکیشن نیست و به صورت داخلی در قسمتی از تنظیمات iOS و سافاری قرار گرفته است. ولی چرا باید از تایید دو مرحلهای اپل استفاده کنیم؟

مزایای استفاده از اتنتیکیتور اپل به جای گوگل

دلایل زیادی وجود دارد که چرا بایستی از تایید دومرحله ای اپل برای 2FA بجای اتنتیکیتور گوگل استفاده کنید، در ادامه به برخی از این دلایل میپردازیم:

اول اینکه سهولت استفاده از اتنتیکیتور اپل و یکپارچگی آن با آیفون و سافاری بسیار زیاد است. در حال حاضر هیچ اپلیکیشن ثالثی کلیدهای اعتبارسنجی را به طور خودکار برای شما وارد نمیکند و شما مجبورید برای دریافت کد عبور تایید دومرحله ای، از برنامه یا مرورگر خود خارج شده و اپلیکیشن گوگل را باز کنید، در صورتی که با استفاده از تایید دو مرحله ای اپل، کد تایید 2FA شما به صورت اتوماتیک توسط سافاری در فیلد مخصوص پر می شود. بدین صورت، هنگام ورود به هر حساب کاربری که در آن احراز هویت دو مرحلهای را فعال کردهاید، دیگر لازم نیست با مراجعه به تنظیمات یا اپلیکیشنهای ثالث رمز یک بار مصرف دریافت کنید بلکه رمز به طور خودکار در فیلدهای مشخص شده مینشنید و میتوانید به راحتی وارد حسابتان شوید. البته اگر روی آیفون یا آیپد خود از مرورگری به غیر از سافاری استفاده میکنید، ادغام یکپارچه وجود نخواهد داشت و این احتمالا به این دلیل است که اپل میخواهد از سافاری استفاده کنید.

مزیت بعدی، ادغام و به اصطلاح سینک بودن این ابزار با اپلآیدی و سیستم عامل است. همکاری یکپارچه سافاری و اپل آی دی، یک مزیت بزرگ برای آتنتیکیتور اپل است. در این صورت دیگر نیازی نیست نگران خراب شدن گوشی، دزدیده شدن آن و پاک شدن تصادفی اپلیکیش Google Authenticator باشید. همچنین در صورت تعویض گوشی نیاز نیست نگران گرفتن بکاپ از گوگل اتنتیکیتور، نصب مجدد آن در گوشی جدید و ایمپورت کردن اکانت های قبلی خود باشید. این مزیت بسیار بزرگی برای کسانی است که نگران از دست رفتن حساب کاربری بایننس یا دیگر حساب های ارز مجازی خود هستند.

نحوه استفاده از آتنتیکیتور اپل

همان طور که گفتیم، تایید دو مرحلهای اپل به صورت یکپارچه با سافاری و در دو سیستم عامل iOS و مکینتاش کار میکند. 2FA به صورت خودکار کلیدهای امنیتی را بر روی حساب شما ذخیره خواهد کرد و زمانی که بخواهید وارد حساب کاربری خود شوید، کد تولید شده را وارد میکند. اما چگونه به تایید دو مرحلهای در آیفون و آیپد و مکبوک دسترسی داشته باشیم؟

فعالسازی اتنتیکیتور اپل برای تایید دو مرحلهای در آیفون

برای این کار بایستی در ابتدا تایید دومرحلهای را برای اپلآیدی خود را فعال کرده باشید.

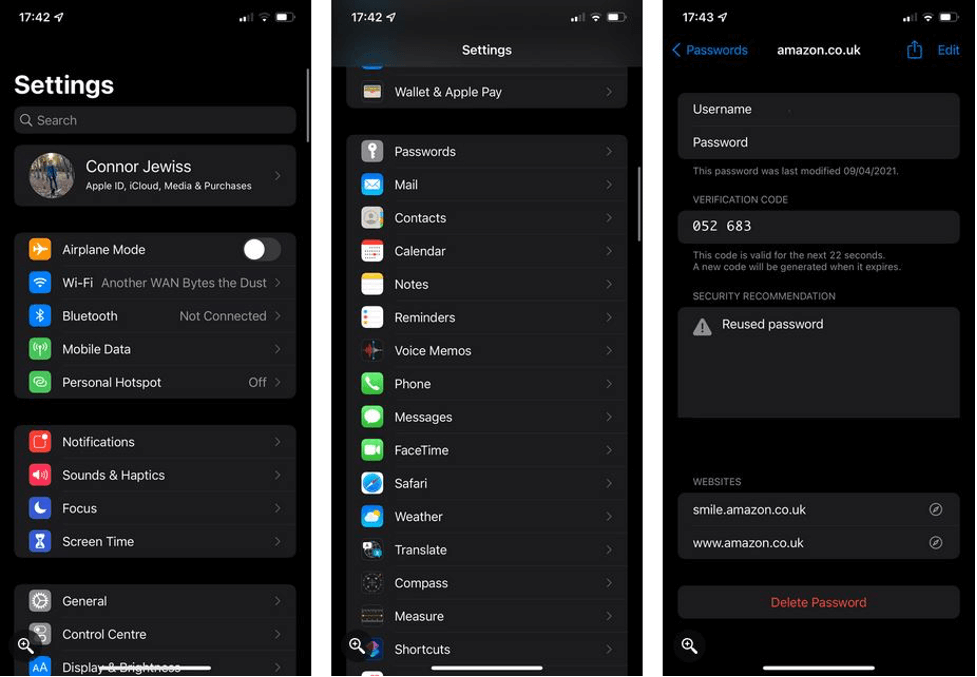

بعد از آن به تنظیمات آیفون یا آیپد خود بروید، پایینتر بیایید تا به گزینه Passwords برسید. وقتی وارد صفحه پسوردها شدید، پایین صفحه را ببینید؛ در این قسمت لیست سایتها برایتان نمایش داده میشود. سپس بر روی Set up verification code بزنید و گزینه Enter Setup Key یا Scan QR code را انتخاب کنید.

از این به بعد، هنگام ورود به یک وبسایت که احراز هویت دوعاملی را در آن فعال کردهاید، یک کد تایید به طور اتوماتیک بالای صفحه ظاهر خواهد شد که میتوانید از آن استفاده کنید. اگر این اتفاق نمیافتد یا قصد دارید به وسیله دستگاه دیگری وارد حساب کاربری خود شوید، میتوانید با مراجعه به Setting: passwords یک کد جدید دریافت کنید.

فعالسازی اتنتیکیتور اپل برای تایید دو مرحلهای در مکبوک

برای دسترسی به تایید دو مرحلهای اپل در دیوایسهای مک از قسمت system preferences به بخش Passwordsبروید. یک ستون در سمت راست پنجره جدید وجود دارد که می توانید در آن سایت و اکانتی که مورد نظر دارید را انتخاب کنید. بعد از انتخاب حساب کاربری مورد نظر، گزینه Edit در سمت راست پنجره ظاهر میشود که میتوانید روی آن کلیک کرده و سپس Enter setup key را بزنید. سپس کد فعالسازی سازی خود را وارد کرده تا کد تایید دو مرحله ای برای این حساب کاربری فعال شود.