همانطور که میدانیم فاکتور امنیتی 2 عامله یکی از بهترین راه ها برای امنیت اطلاعات اکانت هایمان است و به این صورت کار میکند که هر زمان خواستید از یک دستگاه دیگر وارد اکانت خود شوید برای شما یک کد ارسال میکند و اگر به این کد دسترسی نداشته باشید نمیتوانید وارد اکانت خود شوید. با استفاده از یک برنامه 2FA (two factor authentication) میتوانید از دسترسی افراد به حساب هایتان صرفا با در دست داشتن پسورد شما جلوگیری کنید.

در این جا البته یک نکته وجود دارد؛ از آن جا که 2FA از یک کلید خاص استفاده میکند، اگر تلفن شما خراب شود یا آن را گم کنید، نمیتوانید به راحتی برنامه را در تلفن جدید خود نصب کنید و بایستی کد اصلی آن تلفن به همراه برنامه اصلی را انتقال دهید. چگونه؟ با ما همراه باشید.

اپلیکیشن های مختلفی که برای احراز هویت وجود دارند، روش های مختلفی برای انتقال به دستگاه های مختلف دارند. در این آموزش ما Google Authenticator را به همراه ساده ترین راه انتقال آن به تلفن جدید شما (در صورتی که به تلفن قبلی خود دسترسی دارید) بررسی میکنیم؛ و همینطور اینکه چطور میتوانید برای یک مشکل احتمالی آماده شوید.

نرم افزار احراز هویت گوگل از طریق اسکن کردن یک کد QR که بر روی یک دستگاه دیگر تولید شده است کار میکند. این روند تقریبا آسان است مگر اینکه مجبور شوید برنامه را به تلفن جدید انتقال دهید. به خاطر این که 2FA از کلیدهای امنیتی خاصی استفاده میکند که مختص هر سخت افزار است نمیتوانید Google Auth را به سادگی روی تلفن جدید خود نصب کنید و از آن برای ورود به حساب های خود استفاده کنید. در عوض بایستی کلیدها را به برنامه جدید خود منتقل کنید. ساده ترین روش به خصوص اگر از 2FA برای چندین برنامه استفاده میکنید، استفاده از ویژگی اختصاصی برنامه Google Auth برای انتقال کلیدهای خود از یک تلفن به تلفن دیگر است. با این حال چندین فرضیه در این جا وجود دارد: اول، این که شما به هر دو تلفن قدیمی و جدید نیاز دارید و دوم اینکه شما به دستگاه های اندرویدی احتیاج دارید؛ اگر هرکدام از این شرایط را ندارید، از روش های دیگری میتوانید استفاده کنید که در ادامه بررسی میکنیم.

نحوه انتقال اکانت ها به وسیله تلفن های اندرویدی

اگر 2 دستگاه اندرویدی (قدیمی و جدید) در اختیار دارید میتوانید اکانت های خود را با استفاده از یک QR کد، به دستگاه جدید انتقال دهید؛ برای این کار:

- Google Auth را بر روی گوشی قدیمی خود باز کنید.

- روی 3 نقطه در سمت راست بالای صفحه بزنید و “transfer accounts” را انتخاب کنید.

- گزینه “export accounts” را انتخاب کنید؛ ممکن است از شما خواسته شود که هویت خود را از طریق پسورد یا اثر انگشت تایید کنید.

- اکانت هایی که مایل به انتقال آن ها هستید را انتخاب کرده و بر روی Next کلیک کنید.

- یک QR کد به شما نمایش داده میشود.

- بر روی دستگاه جدید خود دستورالعمل های بالا را تکرار کرده ولی بر روی “Import accounts” بزنید.

- گزینه اسکن QR کد را انتخاب کنید.

- کد موجود در تلفن قدیمی خود را با دستگاه جدید خود اسکن کنید.

روش جایگزین 1: از کدهای پشتیبان خود استفاده کنید

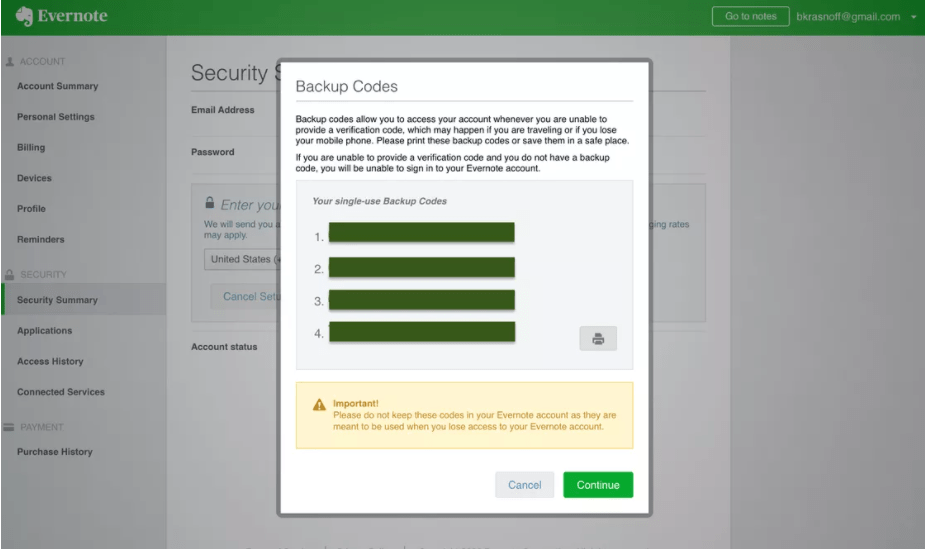

وقتی برای برنامه ای از Google Authenticator استفاده میکنید، قبل از اتمام مراحل به شما به شما یک مجموعه کد بک آپ داده میشود و از شما میخواهد آن را پرینت کرده و یا ذخیره کنید.

اگر تلفن شما به هر دلیلی دچار خرابی شده و یا آن را گم کرده اید، میتوانید از این کدهای بک آپ استفاده کرده و Google Auth را بر روی تلفن جدید خود راه اندازی کنید.

روش جایگزین 2: از هر بارکد اسکرین شات بگیرید

در صورتی که تلفن خود را گم کرده اید، یکی از راه های تهیه نسخه پشتیبان ذخیره اسکرین شات از بارکدی است که برای هر برنامه ای تهیه شده است. در نتیجه اگر کدهای بک آپ خود را گم کرده اید اما تصویری از بارکد QR که برای برنامه مورد نظر ایجاد کرده اید در اختیار دارید میتوانید از آن عکس برای تایید اعتبار خود در تلفن جدید استفاده کنید.

فقط کافی است تصویر مورد نظر را روی رایانه قرار دهید، Google Auth را بر روی تلفن جدید خود نصب کنید و در ادامه از علامت + برای اسکن بارکد استفاده کنید.