به گزارش TechCrunch کلادفلیر استاندارد دی ان اس جدیدی را با کمک اپل طراحی کرده که به بستن نقاط کوری که بعضا در حریم خصوصی افراد مشاهده میشد کمک میکند. این پروتکل که Oblivious DNS over HTTPS نامیده میشود و هدف از طراحی آن کمک به ناشناخته ماندن اطلاعاتی است که قبل از ورود شما به یک وب سایت، ارسال میشوند.

و اما این که این اقدام به حفظ حریم خصوصی شما کمک میکند یا خیر، موضوعی است که به آن در ادامه میپردازیم اما در ابتدا بیایید ببینیم که DNS به طور کلی چطور کار میکند و اما کلادفلیر چه چیزی به آن اضافه کرده است؟

به طور کلی دی ان اس به ما کمک میکند تا بدون اینکه آي پی مختص هر سایت را حفظ کنیم از صفحات وب استفاده کنیم. همان طور که میدانیم رایانه ها برای دسترسی به صفحات وب، به جای آدرس هایی مثل ossolutions.ir یا getpancake.com از آدرس های آی پی مانند (۲۰۷.۲۴۱.۲۲۴.۰) استفاده میکنند. اینجا است که DNS وارد عمل میشود، وقتی شما نام یک وب سایت را تایپ میکنید، رایانه شما از یک سرور DNS که معمولا از طرف ISP شما ارائه میشود، میخواهد تا نامی مانند ossolutions.ir را به IP واقعی سایت ترجمه کند. سپس دی ان اس درخواست را انجام داده و کامپیوتر شما میتواند سایت را بارگذاری کند. هرچند که این تنها خلاصه ای از ماجرا است و اقدامات طولانی تری در پس زمینه در حال انجام است اما فعلا تا همین جا برای درک مطلبی که درباره آن صحبت میکنیم کافی است.

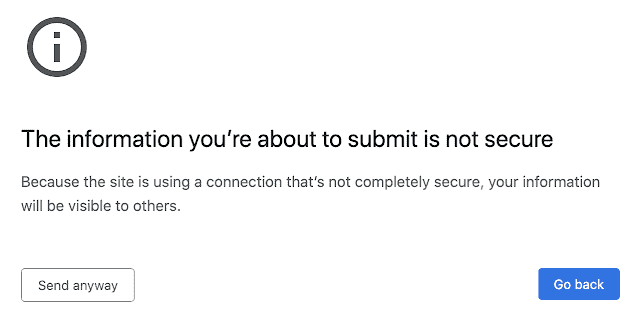

اگر نگران حریم خصوصی خود هستید، ممکن است متوجه این موضوع شده باشید که این سیستم به هرکسی که DNS Server را اجرا میکند این اجازه را میدهد تا از هر وبسایتی که شما بازدید میکنید مطلع باشد. معمولا این ISP شما است که این کار را میکند و هیچ چیزی نیز مانع فروش داده های شما توسط ISP به تبلیغ کنندگان نخواهد شد. این مشکلی است که کلادفلیر و شرکت هایی که با آن همکاری میکنند را وا داشته تا نسبت به حل این موضوع اقدام کنند. نتایج کار آن ها به ODoH ختم شده است.

این پروتکل با معرفی یک سرور پروکسی بین شما و سرور دی ان اس کار میکند. در واقع این پروکسی به عنوان یک راه حل میانبر عمل کرده و درخواست های شما را به سرور دی ان اس ارسال میکند و پاسخ آن را بدون این که به دی ان اس اجازه بدهد چه کسی آن را درخواست کرده به شما ارسال میکند. اما در واقع معرفی این پروکسی مشکل ما را یک سطح بالاتر برد: اگر پروکسی درخواست ما را داشته باشد و همینطور بداند که ما آن را ارسال کرده ایم چه تضمینی وجود دارد که خودش اطلاعات سایت های بازدیدی ما را ذخیره نکند؟!

این جا است که به مفهوم DNS over HTTPS میرسیم. این استاندارد که اکنون چند سالی است از عمر آن میگذرد هنوز چندان مورد توجه عموم قرار نگرفته است. DoH از رمزگذاری (Encryption) و برای اطمینان از اینکه فقط سرورهای DNS میتوانند درخواست های شما را ببیند استفاده میکند. حال راه حل اینجا است، با استفاده از DoH و سپس هدایت آن به سوی پروکسی سرور، یک پروکسی سرور داریم که نمیتواند درخواست ها را بخواند و یک دی ان اس سرور داریم که نمیداند درخواست از طرف چه کسی آمده است.

ولی آيا این اقدامات از حریم خصوصی ما محافظت خواهد کرد؟ با توجه به مواردی که گفتیم، میتوانیم بفهمیم که سرور دی ان اس قادر به ثبت سوابق از سایت هایی که شما آن ها را بازدید میکنید نخواهد بود. اما اگر امیدوار هستید که اطلاعات مرورگری خود را با استفاده از تکنولوژی هایی مثل ODoH از ISP خود پنهان کنید احتمالا فقط این موارد کافی نخواهند بود چرا که آی اس پی ها هم چنان ترافیک شما را مسیریابی میکنند و فقط پنهان کردن دی ان اس جلوی آن ها را نخواهد گرفت. واقعیت این است که مصون ماندن در اینترنت چیزی نیست که بتوانید فقط با راه اندازی یک ابزار واحد به آن برسید؛ ولی با این اوصاف، ناشناس ماندن درخواستهای شما میتواند به عنوان آجری در دیوار حریم خصوصیتان عمل کرده و تا قدری آن را بپوشاند.

Cloudflare هم اکنون توانایی دریافت درخواستهای ODoH را به سرویس DNS خود یعنی (۱.۱.۱.۱) اضافه کرده است. اما بایستی تا زمانی که مرورگر یا سیستم عاملتان از آن پشتیبانی کند صبر کنید. CTO فایرفاکس نیز میگوید که از دیدن این پروتکل هیجان زده هستند و منتظر شروع آزمایشی آن نیز میباشند.