در صورتی که مدیریت سرورهای اختصاصی و مجازی را به عهده دارید، حتما با سیستم عامل لینوکس نیز سر و کار داشتهاید. گرچه سیستم عامل لینوکس و مخصوصا نسخه سرور آن، از لحاظ امنیتی بسیار مطمئنتر از سیستم عامل ویندوز سرور است، اما به صورت دورهای باید مورد بررسی و ممیزی امنیتی قرار بگیرد تا آسیبپذیریهای امنیتی و رخنههای احتمالی وصله یا پچ شوند.

برای بررسی امنیتی و مقاوم سازی سرورهای لینوکس ابزارهای زیادی وجود دارد که بررسی همهی آنها از حوصلهی مدیران و ادمینهای سرور خارج است. یکی از کاملترین آنها، OpenSCAP است که ابزارهای زیادی را برای بررسی، شناسایی، اندازهگیری و اعمال موارد امنیتی مهیا کرده است.

در این مطلب، نحوه استفاده از این ابزار را در لینوکس اوبونتو ۱۸.۰۴ آموزش خواهیم داد. این آموزش برای اکثر توزیعهای دیگر لینوکس نیز به همین صورت بوده و تنها نیازمندی آن، یک حساب کاربری با دسترسی روت است.

برای نصب این ابزار کافی است دستور زیر را در ترمینال سرور خود وارد کنید:

sudo apt-get install libopenscap8 -y

دستور بالا برای سرورهای لینوکس دبیان کاربرد دارد، در صورتی که از لینوکس مبتی بر ردهت استفاده میکنید، این دستور را وارد کنید:

sudo yum install openscap-scanner

بعد از اتمام نصب، باید پروفایل OVAL (یک زبان متن باز برای توسعه ارزیابی آسیبپذیری در سیستهای کامپیوتری) که برای بررسی آسیبپذیریهای امنیتی استفاده میشود را دانلود یا بارگذاری کنید:

wget https://people.canonical.com/~ubuntu-security/oval/com.ubuntu.xenial.cve.oval.xml

پروفایل OVAL مربوط به توزیع ردهت و سنتوس را هم میتوانید از آدرس زیر دانلود کنید:

wget https://www.redhat.com/security/data/oval/com.redhat.rhsa-RHEL7.xml.bz2

بعد از اتمام دانلود، با دستور زیر پروفایل را اکسترکت کنید:

bunzip2 com.redhat.rhsa-RHEL7.xml.bz2

بعد از استخراج مخازن OVAL، با دستور زیر ارزیابی امنیت سرور لینوکس خود را شروع کنید. توجه داشته باشید که اجرای این دستور ممکن است زمان زیادی طول بکشد.

oscap oval eval --results /tmp/oscap_results.xml --report /tmp/oscap_report.html com.ubuntu.xenial.cve.oval.xml

حالا میتوانید با کپی کردن فایل خروجی در فولدر پابلیک html سایت خود، به راحتی به نتیجه آنالیز امنیتی سرور خود دسترسی داشته باشید. توجه کنید که اگر آدرس روت وب سرور شما متفاوت است، این آدرس را عوض کنید.

sudo cp /tmp/oscap_report.html /var/www/html/

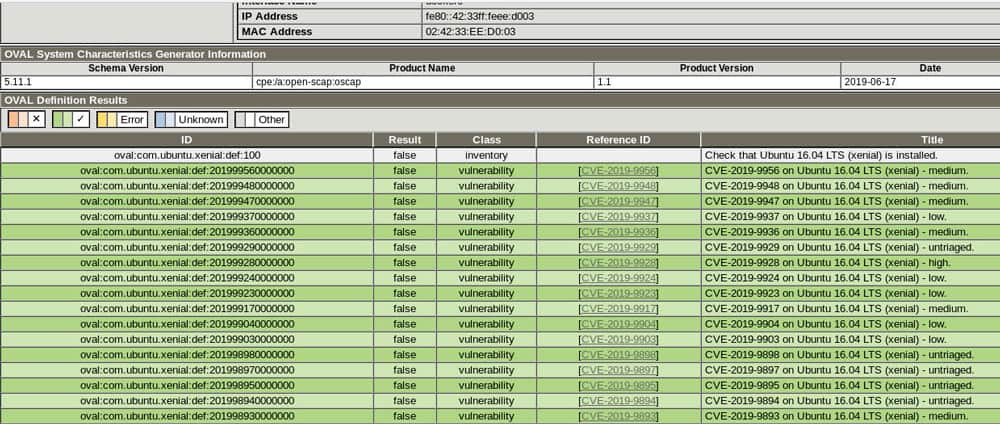

همانطور که در نتایج گزارش مشاهده خواهید کرد، بیش از ۱۳۰۰۰ آسیب پذیری بررسی شده و به همراه نتیجه و لینک ارجاع به صفحه CVE برای وصله کردن و نصب پچهای امنیتی، لیست شدهاند.

علاوه بر استفاده از ابزار فوق، یک چک لیست امنیتی مناسب میتواند امنیت سرور شما را تا حد زیادی تامین کند. در مقاله چک لیست امنیتی سرور لینوکس میتوانید ۱۸ موردی که برای ارتقا امنیت سرور مجازی لینوکسی شما بیشترین تاثیر را دارد مشاهده کنید.