امنیت سرور لینوکس: امن سازی لاگین روت در سیستم عامل لینوکس اکانت روت (root) به کل سیستم دسترسی دارد. بنابرین باید دسترسی به روت تا حد امکان محدود و دشوار باشد تا هکرها نتوانند به راحتی دسترسی روت پیدا کنند. بستن اتصال ssh برای root اولین مرحله در امن سازی اکانت root در لینوکس، […]

نوشتهها

تا به حال به نماد قفل کوچکی که در کنار URL است دقت کردهاید؟ این بدان معنی است که شما از طریق Https در حال مرور هستید. در واقع ترافیک خود را رمز گذاری میکنید تا اشخاص ثالث نتوانند در اطلاعاتی که ارسال میکنید جاسوسی کنند. اما وب سایتهای Https نیز همچنان میتوانند با ظاهری ایمن، فرمهای http غیر امن را برای پر کردن گذر واژهها و سایر اطلاعات شخصی خود در اختیار شما قرار دهند و گوگل قصد دارد در ماه اکتبر امسال در ورژن chrome 86 در مورد آن کاری انجام دهد.

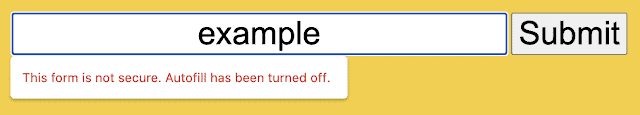

در ابتدا طبق اعلام رسمی گوگل، دو اخطار دریافت خواهید کرد. اولین مورد چیزی شبیه به تصویر زیر است:

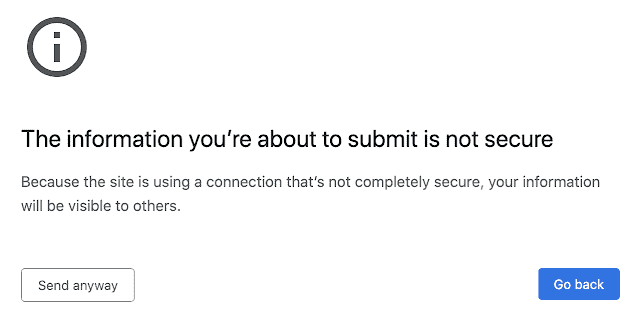

و اگر باز هم اصرار به ثبت اطلاعات خود داشته باشید، پیغامی شبیه به تصویر زیر دریافت خواهید کرد:

گوگل همچنین قصد دارد که تکمیل خودکار فرمهایی که به نظر امن نمیرسند را غیر فعال کند. در نتیجه این که صفحه کلید شما به طور خودکار یک فیلد را برایتان پر نمیکند میتواند نوع سومی از هشدار بوده و اشاره به ناامن بودن فرم داشته باشد.

گوگل قبلا و با حذف نماد قفل کنار URL در هنگام ورود به سایتهای Http سعی در آگاه کردن کاربران از سطح پایین ایمنی سایت مورد نظر داشت ولی بنا به مشاهدات و نتایجی که به دست آمده، این نوع اطلاع رسانی برای کاربران موثر واقع نشده است و به طور واضح ریسکهای ارسال داده در فرمهای نا امن برای کاربران مشخص نیست.

گوگل کروم همینطور در ورژن های قدیمی تر و ورژن 83 قابلیت DNS بر روی Https را فعال کرده بود.

طبق تازهترین گزارش بلومبرگ در بخش امنیت فناوری اطلاعات، اپراتور ودافون ایتالیا درهای پشتی (بکدور) در تجهیزات شبکه هواوی کشف کرده است؛ این روزنههای امنیتی به این شرکت چینی اجازه میداد به شبکه خانگی کاربران و همچنین شبکه خط ثابت ودافون دسترسی داشته باشد. این آسیبپذیریهای امنیتی در سالهای ۲۰۰۹ تا ۲۰۱۱ در روترهای اینترنت هواوی و همچنین تجهیزات هواوی در زیرساخت اپراتور ودافون کشف شده بود. در گزارش بلومبرگ آماده است که این آسیبپذیریهای شبکه، در سالهای بعد از ۲۰۱۲ و در زیرساختهای شبکه این اپراتور در کشورهای انگلیس، آلمان، اسپانیا و پرتغال نیز وجود داشته است.

بر اساس این گزارش، ودافون به علت ارزان بودن تجهیزات شبکه هواوی نسبت به رقبا، از آنها استفاده میکرده و به دلیل اینکه جایگزینی آنها پس کشف آسیبپذیریهای امنیتی، بسیار گران تمام میشد، به استفاده از آنها ادامه داده بود. گرچه هواوی اعلام کرده است که در سالهای ۲۰۱۱ و ۲۰۱۲ ودافون را در جریان این آسیبپذیری قرار داده بود، اما بسیاری از خصوصیات درهای پشتی را میتوان در این آسیبپذیریها یافت. ظاهرا ودافون سرویس تلنت (telnet) را منشا این آسیبپذیریها تشخیص داده بود، اما هواوی با این استدلال که از سرویس تلنت برای تنظیم تجهیزات از راه دور (ریموت) نیاز دارد، از غیر فعال کردن آن سرباز زده بود.

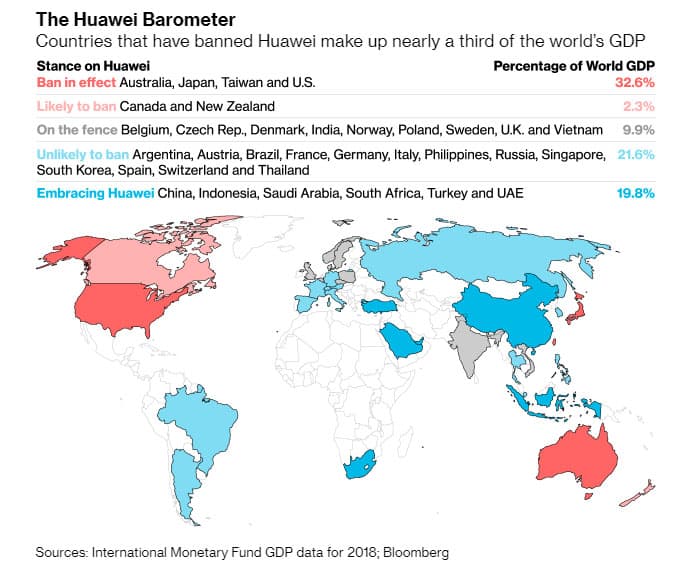

از ژانویه امسال، ودافون استفاده از تجهیزات شبکه هواوی در زیرساخت خود را به تعلیق درآورده است. ودافون، علت این تعلیق را نگرانیهای کشورهای مختلف جهان درباره امنیت اطلاعات تجهیزات شبکه هواوی و امکان دسترسی دولت چین به آنها عنوان کرده و اعلام کرده است که این تعلیق میتواند منجر به تعویق پیادهسازی شبکههای نسل پنجم (5G) تلفن همراه گردد. نگرانیهای اخیر از امنیت تجهیزات شبکه باعث شده است تا بسیاری از کشورها استفاده از تجهیزات هواوی را ممنوع کنند. این کشورها یک سوم «تولید ناخالص داخلی» جهان را تشکیل میدهند.

در سالهای اخیر، تولیدکنندگان گوشیهای موبایل از ابزارهای پیشرفتهای برای حفاظت از گوشیهای موبایل استفاده کردهاند. حسگرهای اثر انگشت و تشخیص چهره از جمله این ابزارها هستند. اما هنوز هر از چند گاهی راهکارهایی برای گول زدن این سنسورها منتشر میشود. در همین راستا، اخیرا یکی از کاربران سامسونگ توانست با چاپ سه بعدی اثر انگشت خود، فقط در ۱۳ دقیقه حسگر اثر انگشتِ جدیدترین گوشی سامسونگ، یعنی گلکسی اس ۱۰ را گول بزند.

این کاربر که دارکشارک نام دارد، در پست خود در سایت Imgur مراحل انجام کارش را توضیح داده است. در اولین مرحله، از اثر انگشت خود روی یک بطری شیشهای عکس گرفته و آن را در فوتوشاپ پردازش میکند. سپس با استفاده از یک مدل در 3ds Max این عکس را به نسخه سه بعدی تبدیل میکند. در آخر هم بعد از ۱۳ دقیقه کار پرینت به پایان میرسد و میتواند گوشی ساموسنگ خود را آنلاک کند.

این در حالی است که سامسونگ در گوشی گلکسی اس ۱۰ از حسگر آلتراسونیک استفاده کرده که قرار بوده سختتر از حسگرهای پیشین فریب بخورد. همانطور که این کاربر در پست خود نوشته، کل پروسهی عکسبرداری و پردازش تصویر را میتواند در ۳ دقیقه انجام دهد. با توجه به اینکه اثر انگشت شما از قبل روی گوشی وجود دارد و اکثر برنامههای کاربردی و حتی بانکی فقط با حسگر اثر انگشت کار میکنند، اگر کسی گوشی شما را بدزدد، میتواند فقط در ۱۵ دقیقه به همهی اطلاعات شما از جمله حسابهای بانکی، دسترسی داشته باشد.

یک روز پس از انتشار خبر پایش اطلاعات خصوصی نوجوانان توسط فیسبوک، اپل گواهینامه سازمانی فیسبوک را غیرفعال کرده است. پایش این اطلاعات بوسیله برنامه تحقیقاتی فیسبوک روی گوشیهای اندروید و آیفون متقاضیان انجام میگرفت. این برنامه، خارج از اپ استور و در چارچوب پلتفرم سازمانی اپل منتشر شده بود که به توسعهدهنده این اجازه را میداد تا با استفاده از گواهینامههای سازمانی روت، برنامههای قدرتمندتری را روی گوشی کارمندان خود نصب کند. با مسدود کردن گواهینامه سازمانی فیسبوک، بسیاری از برنامههای کاربردی دیگر فیسبوک نیز تحت تاثیر قرار گرفته و از دسترس خارج شدند؛ این برنامهها شامل نسخههای بتای فیسبوک، اینستاگرام و پیامرسان فیسبوک و همچنین دیگر برنامههای درون سازمانی فیسبوک میشدند.

حالا یک روز بعد از قطع گواهینامه سازمانی فیسبوک، اپل مجددا این گواهینامه را فعال کرده است. ظاهرا این مسدودسازی یک روزه، که بدون توجه به حذف برنامه تحقیقاتی توسط فیسبوک، صورت گرفته است، هشداری جدی از طرف اپل به فیسبوک باشد.

آشکار شدن یک باگ امنیتی جدی در سیستم عاملهای macOS و iOS باعث شده تا اپل به طور موقت قابلیت تماس گروهی در فیس تایم را غیرفعال کند.

این باگ امنیتی باعث میشد تا هر شخصی که بوسیله فیس تایم با یک گوشی یا لپتاپ اپل تماس تصویری برقرار میکرد، بتواند قبل از قبول تماس، به صدای طرف مقابل گوش کند. نحوه عملکرد این رخنه به این صورت بود که اگر قبل از قبول تماس توسط فرد مقابل، خود را به تماس اضافه میکردید، فیس تایم فریم خورده و با فرض اینکه تماس برقرار شده است، میکروفن طرف دیگر را فعال میکرد.

حالا اپل قابلیت تماس گروهی در فیس تایم را در سمت سرور غیرفعال کرده است. گرچه گزارشها حاکی از آن است که این کار باعث شده این باگ امنیتی برای اکثر افراد رفع شود، اما هنوز بعضی افراد میتوانند از این باگ سوءاستفاده کنند. به نظر میرسد علت این امر، تاخیر در اعمال این راهحل در سرورهای مختلف اپل باشد.

گرچه اپل اعلام کرده که به زودی با انتشار یک آپدیت، این باگ امنیتی را در سمت کلاینت هم رفع میکند، اما میتوانید برای اطمینان کلا قابلیت فیس تایم را در تنظیمات iOS غیرفعال کنید. در macOS نیز میتوانید از قسمت تنظیمات در برنامه فیس تایم اکانت خود را غیرفعال کنید.

قابلیت تماس گروهی فیس تایم برای اولین بار در ۳۰ اکتبر و نسخه ۱۲.۱ iOS منتشر شد که درست چند روز بعد از آن، باگ صفحه قفل در رابطه با این قابلیت آشکار شد. هنوز مشخص نیست که باگ امنیتی استراق سمع برای چه مدتی فعال بوده اما این زمان میتواند ۳ ماه گذشته را شامل شود.

هفته گذشته پر بود از شایعاتی مبنی بر وجود نقص فاجعهبار در همه نسلهای پردازشگر اما با وجود تعداد زیادی موافقتنامه عدم افشا، که توسعهدهندگان مجبور به پذیرش آن بودند، دلایل زیادی برای اثبات آن وجود نداشت. حالا جزییات بیشتری از شدت و فراگیری این آسیبپذیری بدست آمده است. نیویورک تامز و ZDNet دو آسیبپذیری جدی به نامهای Spectre و Meltdown را گزارش کردهاند. این آسیبپذیریها به هکر این اجازه را میدهند تا با بهرهبرداری از سیستم پردازش موازی، به حافظهی پردازگر دسترسی داشته باشند. این دسترسی به هکر این اجازه را میدهد تا به هر چیزی در کامپیوتر قربانی دسترسی داشته باشد.

محققان سایت MeltdownAttack را برای اطلاعرسانی در مورد این نقص راهاندازی کردهاند. بخش پرسش و پاسخ سایت، مانند دیگر سایتهای امنیتی، هم کمی به شما اطمینان خاطر میدهد هم مو را به تن شما سیخ میکند. گرچه به احتمال قریب به یقین این آسیبپذیری در کامپیوتر شما هم وجود دارد اما آپدیتهایی برای ویندوز، لینوکس و مک منتشر شده است. محققان همچنین اذعان داشتند همانطور که استفاده از این آسیبپذیری برای هکرها ساده نیست، رفع آن نیز بسیار سخت و زمانبر خواهد بود.

امروزه تقریبا هر مرورگر وبی دارای یک سیستم مدیریت اطلاعات لاگین است که میتواند اسم حساب و رمز عبور شما را ذخیره کند. افزونههای معتددی مانند «لست پس» نیز وجود دارند که میتوانند این امکانات را در اختیار شما بگذارند. اما اطلاعات جدیدی که درتحقیقات مرکز فناوری اطلاعات پرینستون بدست آمده، نشان میدهد بعضی از شرکتهای تبلیغگذار از این اطلاعات برای رهگیری کاربران استفاده میکنند.

محققان اسکریپتهای دو شرکت AdThink و OnAudience را مورد بررسی قرار داده و به این نتیجه رسیدند که هر دو طوری طراحی شدهاند تا با استفاده از اطلاعات لاگین کاربران، رفتار آنها را در وب رهگیری کنند. نحوه عملکرد این اسکریپتها به این صورت است که فرمهای لاگین متعددی را در پسزمینه و بصورت مخفی اینجکت کرده و هر اطلاعاتی که مرورگر بصورت خودکار در آن وارد کند را ذخیره میکند. سپس از این اطلاعات به عنوان یک شناسه منحصر به فرد برای رهگیری کاربران استفاده میکند، اطلاعاتی که در زمینه تبلیغات هدفدار بسیار ارزشمند است. گرچه این اسکریپتها برای ذخیره کردن نامهای کاربری طراحی شدهاند اما هنوز راهکار مناسبی برای جلوگیری آنها از دریافت اطلاعات مربوط به رمز عبور وجود ندارد. گرچه AdThink اعلام کرده که به کارابران اجازه میدهد تا از این طرح خارج شوند اما OnAudience هنوز واکنشی به این خبر نداده است. گرچه شاید مقصر اصلی سایتهایی باشند که ندانسته از اینگونه اسکریپتها استفاده میکنند.

Haven (هِیوِن)، نام برنامه اندرویدی جدیدی است که توسط ادوارد اسنودن توسعه داده شده و دیروز در گیتهاب منتشر شده است. این برنامه که روی هر گوشی اندرویدی قابل نصب است، گوشی موبایلتان را به یک حسگر محیطی تبدیل میکند که میتواند تغییرات محیطی مثل نور، حرکت و صدا را تشخیص داده و از طریق برنامه امن سیگنال به اطلاع شما برساند. گرچه این برنامه هنوز برای iOS منتشر نشده است اما کاربران آیفون میتوانند با خرید یک گوشی اندرویدی ارزان قیمت، از امکانات این برنامه استفاده کرده و اطلاعات را به گوشی آیفون خود بفرستند. همچنین این برنامه میتواند در صورت بروز حادثه، صدای ضبط شده از محیط یا عکسهای گرفته شده را به گوشی اصلی شما بفرستد. البته افرادی که به هر دلیلی ممکن است در خطر باشند، میتوانند این برنامه را روی گوشی اصلی خود نصب کرده و دوست یا آشنای خود را بعنوان امین خود انتخاب کنند تا اطلاعات برای او ارسال شود. با توجه به متنباز بودن برنامه Haven و تنوع حسگرهای موجود در گوشیهای موبایل، اسنودن امیدوار است تا این برنامه برای کاربردهای بیشتری توسعه پیدا کند.

این برنامه علاوه بر حسگرهای نور، صدا و حرکت، میتوانند اتصال یا قطع اتصال گوشی از شارژر را نیز تشخیص دهد. همچنین امکان ارسال اطلاعات از طریق پیامک و دسترسی به اطلاعات از طریق Tor نیز وجود دارد. این برنامه را میتوانید بطور مستقیم از گوگل یا از طریق کد QR زیر دریافت کنید.