امنیت سرور لینوکس: امن سازی لاگین روت در سیستم عامل لینوکس اکانت روت (root) به کل سیستم دسترسی دارد. بنابرین باید دسترسی به روت تا حد امکان محدود و دشوار باشد تا هکرها نتوانند به راحتی دسترسی روت پیدا کنند. بستن اتصال ssh برای root اولین مرحله در امن سازی اکانت root در لینوکس، […]

نوشتهها

تا به حال به نماد قفل کوچکی که در کنار URL است دقت کردهاید؟ این بدان معنی است که شما از طریق Https در حال مرور هستید. در واقع ترافیک خود را رمز گذاری میکنید تا اشخاص ثالث نتوانند در اطلاعاتی که ارسال میکنید جاسوسی کنند. اما وب سایتهای Https نیز همچنان میتوانند با ظاهری ایمن، فرمهای http غیر امن را برای پر کردن گذر واژهها و سایر اطلاعات شخصی خود در اختیار شما قرار دهند و گوگل قصد دارد در ماه اکتبر امسال در ورژن chrome 86 در مورد آن کاری انجام دهد.

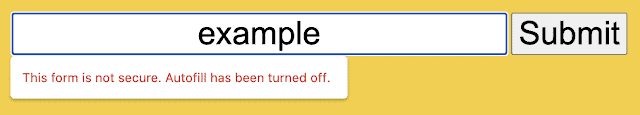

در ابتدا طبق اعلام رسمی گوگل، دو اخطار دریافت خواهید کرد. اولین مورد چیزی شبیه به تصویر زیر است:

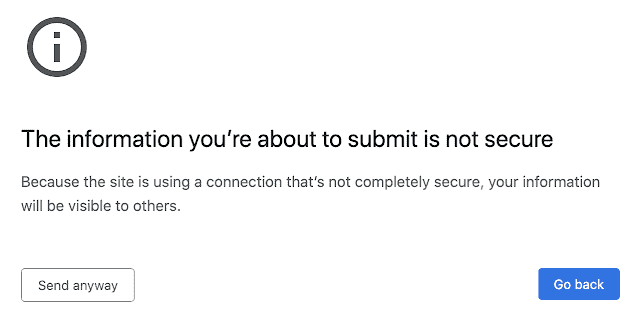

و اگر باز هم اصرار به ثبت اطلاعات خود داشته باشید، پیغامی شبیه به تصویر زیر دریافت خواهید کرد:

گوگل همچنین قصد دارد که تکمیل خودکار فرمهایی که به نظر امن نمیرسند را غیر فعال کند. در نتیجه این که صفحه کلید شما به طور خودکار یک فیلد را برایتان پر نمیکند میتواند نوع سومی از هشدار بوده و اشاره به ناامن بودن فرم داشته باشد.

گوگل قبلا و با حذف نماد قفل کنار URL در هنگام ورود به سایتهای Http سعی در آگاه کردن کاربران از سطح پایین ایمنی سایت مورد نظر داشت ولی بنا به مشاهدات و نتایجی که به دست آمده، این نوع اطلاع رسانی برای کاربران موثر واقع نشده است و به طور واضح ریسکهای ارسال داده در فرمهای نا امن برای کاربران مشخص نیست.

گوگل کروم همینطور در ورژن های قدیمی تر و ورژن 83 قابلیت DNS بر روی Https را فعال کرده بود.

وقتی مطلبی را از اینستاگرام حذف میکنید مسلما انتظار دارید که به طور کامل پاک شود اما یک محقق امنیتی به تازگی یک باگ امنیتی در این زمینه کشف کرده است که نشان میدهد دادههای حذف شده هنوز بعد از یک سال بر روی سرورهای اینستاگرام موجود بوده اند. این محقق که Saugat Pokharel نام دارد بعد از درخواست عکسها و پیامهایش بر روی یک ابزار اشتراک گذاری عکس، متوجه شد که دادههایی که سال قبل آنها را پاک کرده بود برایش فرستاده شده است و همین امر نشان داد که این داده ها هیچوقت به طور کامل از روی سرورها پاک نشده بودند.

به گزارش TechCrunch، اینستاگرام میگوید که این مسئله به خاطر وجود یک اشکال در سیستم این شرکت به وجود آمده بوده و هم اکنون به طور کامل بر طرف شده است؛ همچنین Pokharel به خاطر گزارش دادن این موضوع، مبلغ 6 هزار دلار پاداش دریافت کرد.

Pokharel گزارش داده بود که هر زمان تصویر و یا پیامی را از اینستاگرام پاک میکرده و سپس با استفاده از ابزاری اقدام به دانلود اطلاعات پاک شده میکرده است، همیشه یک کپی از آن در دسترس بوده و قادر بوده که آن را دانلود کند. سخنگوی اینستاگرام به TechCrunch گفت “ما این مشکل را بر طرف کردهایم و هیچ شواهدی مبنی بر سواستفاده از این مشکل مشاهده نشده است. همچنین از Pokharel به خاطر گزارش این مشکل تشکر میکنیم.”

هنوز مشخص نیست که این مسئله تا چه میزان گسترده بوده است و این که آیا همه کاربران اینستاگرام تحت تاثیر این مشکل قرار گرفتهاند یا اینکه فقط برای زیر مجموعهای از آنها این مشکل ایجاد شده است؛ اما مطمئنا این مسئله یک مشکل غیر معمول نیست؛ چرا که هرزمان دادهها را از سرویسهای آنلاین حذف میکنیم، معمولا مدت زمانی طول میکشد که این دادهها به طور کامل پاک شوند.

اینستاگرام میگوید که معمولا حدود 90 روز طول میکشد تا دادهها به طور کامل از روی سرورها حذف شوند اما محققان امنیتی در گذشته نیز به مشکلات مشابهی برخوردهاند؛ از جمله در توییتر که پیام های کاربران به یکدیگر که سال ها از حذف آن گذشته بود هنوز پاک نشده بودند.

در مورد اینستاگرام نیز این مشکل فقط به این خاطر در معرض توجهات قرار گرفت که Pokharel توانسته بود یک نسخه از اطلاعات حذف شده را دوباره بارگیری کند. اینستاگرام این ابزار دانلود را در سال 2018 و به منظور رعایت مقررات حریم خصوصی اتحادیه اروپا معرفی کرده بود.

اتحادیه اروپا در سال 2018 قانونی وضع کرده بود که شهروندان اروپا بتوانند تا مدت زمان مشخصی، به داده های خود دسترسی داشته باشند و در واقع این آسان ترین راه کشف این موضوع بود که بفهمیم که آیا کمپانی هایی مثل اینستاگرام، اطلاعات ما را به طور کامل حذف کرده اند یا خیر.

محققان حوزه امنیت دریافتهاند که نقص امنیتی جدیدی در پردازنده های اینتل مشاهده شده که میتواند در مقابل رمزگذاری مبتنی بر سختافزار شکست بخورد. این نقص در سطح سختافزار و در پردازنده های پنج سال اخیر اینتل وجود داشته و به مهاجمان اجازه میدهد تا بدافزارهایی مانند keyloggers (کی لاگر) ایجاد کنند که در سطح سختافزار قرار گرفته و توسط آنتی ویروس ها قابل کشف نیست، لازم به ذکر است که جدیدترین پردازنده های نسل ۱۰ اینتل، آسیبپذیر نیستند.

شرکت امنیتی Positive Technologies این نقص را کشف کرد و هشدار میدهد که این نقص میتواند زنجیره ای از اعتماد به فناوری های مهمی مثل رمز گذاری مبتنی بر سیلیکون و احراز هویت سختافزار را از هم جدا کند.

محقق امنیتی، مارک ارمولوف اینگونه توضیح میدهد: این آسیبپذیری امنیتی کاری را که اینتل برای ایجاد اعتماد و ایجاد یک پایه ی امنیتی محکم برای این شرکت انجام داده است را به خطر می اندازد.

ریشهی این آسیبپذیری موتور مدیریت امنیتی همگرای اینتل (CSME) است که شامل بخشی از تراشههای اینتل میشود که وظیفهی ایمن سازی تمام سیستم عامل های موجود در دستگاههای شامل قطعات اینتل را برعهده داشته است. لازم به ذکر است که اینتل قبلاً نیز با مشکلاتی از این قبیل بر روی CSME دست و پنجه نرم کرده است.

ارمولوف هشدار میدهد: مشکل تنها این نیست که رفع خطاهای موجود که در کد ROM ریزپردازندهها و چیپستها قرار گرفته است غیرممکن به نظر میرسد، بلکه نگرانی بزرگتر این است که به دلیل اینکه این آسیبپذیری امکان سازش در سطح سختافزار را فراهم میکند، زنجیره اعتماد به کل سیستم عامل را از بین میبرد.

حملات موفقیت آمیز نیاز به مهارت بالا و در بیشتر موارد دسترسی فیزیکی به یک دستگاه را دارد، اما برخی از این حملات میتوانند توسط بدافزارهای دیگر با عبور از سطح OS حملات محلی انجام دهند که منجر به رمز گشایی دادهها از هارد دیسک ها شده و حتی توانایی استخراج اطلاعات دیجیتالی محافظت شده توسط DRM را نیز دارد.

اینتل اخیراً با رخنه امنیتی خود دست و پنجه نرم میکند که حاصل آسیبپذیری های اولیه موجود در پردازنده های Meltdown و Spectre در ژانویه ۲۰۱۸ میباشد، محققین هشدار میدهند که انواع و شکلهای دیگر این نواقص در سالهای آینده به چشم خواهد خورد همانطور که اکنون بعد از گذشت ۲ سال است از آسیبپذیری اولیه این مشکل به وجود آمده است. اینتل تلاش کرده تا از این بحران عبور کند اما فقط پردازنده های جدیدتر به لطف طراحی های جدید امنیتی از این آسیبپذیری در امان هستند.

گوگل عصر جمعه مقالهای با مضمون روشن شدن وضعیت همکاری این شرکت با هوآوی منتشر کرد، سال گذشته دولت ایالات متحده شرکتهای آمریکایی را از همکاری با سازنده سختافزارهای چینی منع کرد. گوگل طبق این شرایط، از همکاری کردن با شرکت Huawei در ساخت مدلهای آینده و یا ارائه برنامههایی مانند Gmail، ِYoutube ، Google Maps ، برای دستگاههای ساخت این شرکت منع شده است.

براساس منابع خبری موجود هنوز کاملاً مشخص نیست که بین این دو شرکت چه ارتباطی برقرار خواهد بود و یا اینکه دقیقاً چه محصولات و نرم افزارهایی شامل این تحریم تجاری میشوند. طی این مقاله نظرات گوگل در مورد هوآوی روشن خواهد شد و این موضوع که آیا هواوی تهدیدی برای امنیت ملی ایالات متحده محسوب میشود نیز توسط سازمانهای اطلاعاتی و قانونگذاران این حوزه در حال بررسی است.

تریستان استروسکی، مسئول حقوقی اندروید و گوگل پلی در این باره میگوید: تمرکز ما محافظت از امنیت کاربران گوگل در مورد میلیونها دستگاه موجود هواوی در سراسر جهان است. در ادامه میگوید: ما همچنان مطابق با قوانین دولت به همکاری با هواوی در جهت به روزرسانی های امنیتی و برنامههای موجود گوگل ادامه میدهیم و تا زمانی که مجاز باشیم نیز به این کار ادامه خواهیم داد.

محصولات هوای که در تاریخ ۱۶ می یا قبل از آن منتشر شده باشد ممکن است همچنان به روزرسانی های موجود را دریافت کنند، اما تمام دستگاههای بعد از آن تاریخ به لحاظ دریافت هرگونه پشتیبانی و برنامه نامشخص تلقی خواهند شد، چرا که گوگل نتوانسته این دستگاهها را از طریق بررسیهای امنیتی خود مورد تحلیل قرار دهد. اما گوگل برای مشتریان محصولات جدید هوای نیز هشدار داده است که سعی نکنند اپلیکیشنهای مربوط به گوگل را از طریق وسایل غیر قابل اعتماد استفاده کنند زیرا این شرکت نمیتواند تضمین کند که آنها به لحاظ وجود بد افزار در چه وضعیتی قرار دارند.

گوگل همچنان که تلاش میکند از سمت و سوی سیاسی این ماجرا اجتناب کند، در تلاش است کاربران را متقاعد کند که از راههای متفرقه برای دسترسی به اپلیکیشن های گوگل استفاده نکنند. مسئول حوزه حقوقی گوگل پلی در انتها میگوید: برای اینکه اطمینان حاصل کنید که دستگاه شما پوششهای موجود را دریافت میکند، برنامه Google Play را باز کنید، بر روی منو ضربه بزنید و بعد از آن به قسمت تنظیمات بروید، و در آنجا خواهید دید که آیا دستگاه شما دارای مجوزهای امنیتی ما هست یا خیر.

اسلک (Slack) طی بیانیهای اعلام کرده که رمز عبور برخی از کاربران خود را عوض کرده است. این اتفاق بعد از انتشار گزارشی در مورد یک رخنه امنیتی در سال ۲۰۱۵ رخ داده است. تمام کاربرانی که قبل از مارچ سال ۲۰۱۵ حساب کاربری اسلک خود را ساختهاند و از آن زمان، پسورد خود را عوض نکرده بودند، شامل این تغییرِ پسورد خواهند شد. اسلک میگوید حدود یک درصد از کاربرانش شامل این جریان میشوند، که طبق گزارش ZDNet، حدود ۶۵ هزار نفر هستند.

این تصمیم بعد از لو رفتن تعداد زیادی از ایمیلها و رمز عبور کاربران اتفاق افتاد. بعد از تحقیقات امنیتی انجام شده، مشخص شد که هکرها با نصب کی لاگر در نرم افزار اسلک توانسته بودند رمزهای عبور کاربران را ثبت کنند. همچنین هکرها به یک دیتابیس که شامل نام کاربری و هش رمز عبور آنها بود نیز دست یافته بودند. اسلک از کاربرانش خواسته تا برای امنیت بالاتر تایید هویت دو مرحلهای را برای اکانت خود فعال کنند.

یک باگ امنیتی در سیستم G Suite گوگل باعث شده بود تا رمز عبور بسیاری از کاربران سازمانی گوگل به صورت متن ساده ذخیره شوند. گرچه این باگ از سال ۲۰۰۵ وجود داشت، گوگل گفته نشانهای از لو رفتن هیچ کدام از این رمزهای عبور وجود ندارد.

G suite ترکیبی از اپلیکیشنها و خدمات گوگل است که برای سازمانها ارائه میشود. حالا با آشکار شدن این باگ امنیتی، گوگل پسوورد این سازمانها را ریست کرده و در مطلبی که در وبلاگ خود منتشر کرده، ضمن ارائه جزئیات آن، از مشتریان سازمانی خود عذرخواهی کرده است و قول داده تا نهایت تلاش خود را برای امن سازی سرور و سرویس های خود انجام دهد.

یک رخنه امنیتی جدید که اخیرا در پردازشگرهای اینتل کشف شده است، هکرها را قادر میسازد تا به آخرین اطاعاتی که پردازشگر خوانده، دسترسی داشته باشند. این باگ امنیتی حتی برای سرورهای ابری (کلود) هم مصداق دارد، چراکه در فضای ابری پردازشگر بین سرورهای مجازی مشترک است؛ بنابراین هکر میتواند به اطلاعات سرورهای مجازی دیگری که روی همان سرور قرار دارند نیز دسترسی داشته باشند.

این باگ امنیتی که زامبی لود (حمله زامبی) نام گرفته است، توسط کارشناسان امنیتی دانشگاه صنعتی گرز (Graz) اتریش شناسایی شده و به شرکت اینتل (Intel) نیز گزارش شده است. البته هنوز مشخص نیست که چه تعداد رایانه مورد نفوذ قرار گرفتهاند. اینتل وصله جدیدی برای رفع این رخنه امنیتی منتشر کرده است، اما این بروزرسانی باید ابتدا توسط شرکتهای تولیدکننده کامپیوتر منتشر شود و سپس کاربران آن را نصب کنند.

ظاهرا اپل و گوگل آپدیتهای این آسیبپذیری امنیتی را منتشر کردهاند، مایکروسافت نیز به تازگی انتشار آنها را اعلام کرده است. باگ امنیتی زامبیلود، تمام سیپییوهای اینتل که از سال ۲۰۱۱ تولید شدهاند را شامل میشود. این باگ از عوارض جانبی ویژگی «گمان پردازی» یا همان Speculative Execution پردازشگرهای اینتل است. این ویژگی، که در گذشته نیز منجر به آسیبپذیریهای امنیتی اسپکتر و ملتدان شده بود، با پیشبینیِ آینده، دستوراتی را از پیش اجرا میکند. رفع این آسیبپذیری کمی کارایی پردازشگر را کاهش میدهد و نتیجه آن نیز صددرصد نیست.

از نسخه بعدی اندروید، گوگل بعضی از پچها و آپدیتهای امنیتی اندروید را از طریق مارکت خود، یعنی گوگل پلی استور منتشر خواهد کرد. در این صورت، به روزرسانی های امنیتی بسیار سریعتر از حالت کنونی برای کاربران ارسال میشود. در حال حاضر، از زمان تولید پچهای امنیتی توسط گوگل تا انتشار آن توسط تولیدکنندگان گوشی همراه اندروید، مانند سونی و سامسونگ، پروسهای طولانی مدت وجود دارد. گرچه طبق این گزارش، این پروسه برای همهی آپدیتها از بین نمیرود، اما روند انتشار بسیاری از آپدیتهای امنیتی را کوتاه میکند.

این قابلیت جدید، پروژه مینلاین (Project Mainline) نام داشته و بخشی از اندروید Q (دهمین نسخه از سیستم عامل اندروید) خواهد بود. این ویژگی به گوگل اجازه میدهد تا برخی از بروزرسانیهای امنیتی اندروید را از طریق پلی استور، که تقریبا روی هر گوشی اندرویدی خارج از کشور چین وجود دارد، منتشر کند. البته این سیستمِ بروزرسانی قادر به آپدیت کردن کل سیستم نیست و فقط محدود به ۱۲ ماژول است. گرچه ممکن است این راهکار برای آپدیت کردن گوشیهای اندرویدی، جزئی به نظر برسد اما گوگل را قادر میسازد تا باگهای کوچک و باگهای جدی بالقوه را در اسرع وقت برطرف کند.

پروژه «مین لاین» مدیون پروژه تربل (Project Treble) است که دو سال پیش همراه با اندروید اوریو معرفی شد. این پروژه با جداسازی اجزای لایههای پایین سیستم، وابستگی آنها به یکدیگر را کمتر کرد، که در نهایت منجر به افزایش سرعت در انتشار آپدیتهای اندروید شد. اندروید Q و ویژگیهای جدید آن، که در کنفرانس توسعهدهندگان گوگل رونمایی شد، فعلا در ورژن بتا است و نسخه اصلی آن پاییز امسال منتشر میشود.