کتاب مبانی بلاکچین اثر دنیل درشر به دو صورت فیزیکی و دیجیتال منتشر شد. بازدیدکنندگان گرامی برای خرید این اثر میتوانند به صفحات زیر مراجعه کنند.

این کتاب شامل ۲۵ گام است که در ۵ بخش اصلی دستهبندی شدهاند. این گامها در کنار یکدیگر یک مسیر آموزشی را تشکیل میدهند که مرحله به مرحله و به تدریج، دانش بلاکچین را به شما منتقل میکنند. این مراحل شامل مبانی مهندسی نرمافزار، آموزش اصطلاحات علمی و دلایل نیاز به بلاکچین است؛ همچنین مفاهیم تشکیلدهندهی بلاکچین و روابطشان، کاربردهای بلاکچین و زمینههای فعلی تحقیق و توسعه بلاکچین نیز در این مراحل توضیح داده میشود.

بخش اول: اصطلاحات علمی و مبانی فنی

گامهای اول تا سوم بیانگر مفاهیم اصلی مهندسی نرمافزار و مجموعه اصطلاحات مورد نیاز برای درک گامهای بعدی است. در پایان گام سوم، خواننده دانشی اجمالی از مفاهیم بنیادین مورد نیاز کسب کرده و همینطور چشماندازی را که بلاکچین در آن قرار دارد، درک میکند.

بخش دوم: چرا به بلاک چین نیاز داریم؟

در مرحلههای ۴ تا ۷، دلایل نیاز به بلاکچین، مشکلاتی که بلاکچین آنها را حل میکند، اهمیت این مشکلات و قابلیتهای بلاکچین بیان میشود. در آخر مرحله هفتم، خواننده درک مناسبی از دامنهی مسئلهی بلاکچین و محیطی که بلاکچین در آن بیشترین ارزش را دارد، خواهد داشت. همچنین علت نیاز اولیه به بلاکچین را خواهد آموخت.

بخش سوم: بلاکچین چگونه کار میکند؟

بخش سوم، اصلیترین قسمت این کتاب است چراکه نحوهی عملکرد درونی بلاکچین را توضیح میدهد. مراحل ۸ تا ۲۱ خواننده را با ۱۵ مفهوم فنی متمایز، که مجموعا بلاکچین را تشکیل میدهند، آشنا میکند. در پایان مرحله بیست و یکم، خواننده مفاهیم اصلی بلاکچین، نحوه عملکرد آنها بصورت مجزا و تعامل آنها برای تشکیل سازمانی عظیم به نام بلاکچین را میآموزد.

بخش چهارم: محدودیتها و غلبه بر آنها

مراحل ۲۲ و ۲۳ روی محدودیتهای اصلی بلاکچین تمرکز کرده، دلایل آنها را توضیح میدهد و راههای ممکن برای غلبه بر آنها را بیان میکند. با پایان مرحله ۲۳، خواننده علت عدمسازگاریِ احتمالیِ ایدهی اولیه بلاکچین با کاربردهای تجاری وسیع را میآموزد و با تغییرات انجامشده برای حل این محدودیتها و تاثیر این تغییرات بر خصوصیات بلاک چین آشنا میشود.

بخش پنجم: استفاده از بلاکچین، خلاصهای از کتاب و دورنمای بلاکچین

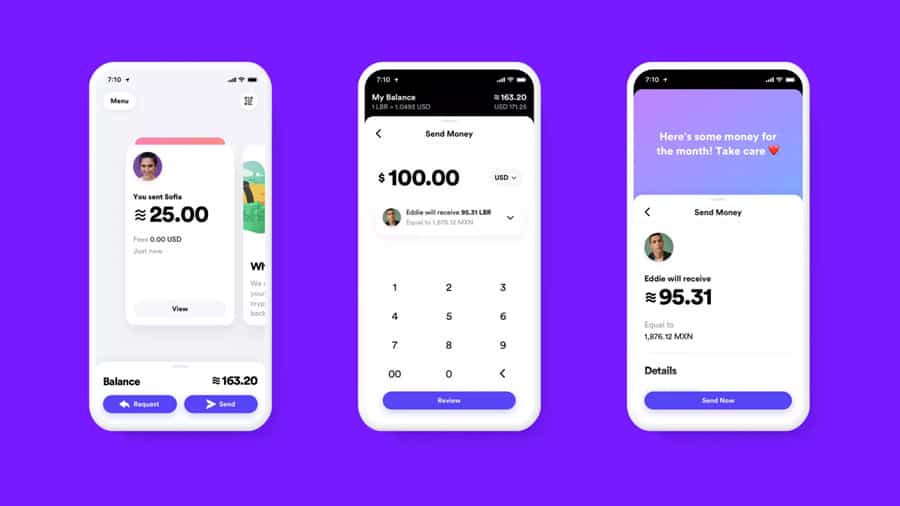

در مراحل ۲۴ و ۲۵، کاربرد بلاکچین در دنیای واقعی توضیح داده شده و مسائلی که هنگام انتخاب راهکارهای مبتنی بر بلاکچین باید مطرح شوند، بیان میشوند. همچنین زمینههای تحقیقاتی فعلی و توسعههای آتی بلاکچین در این بخش مطرح میشوند. در آخر مرحله ۲۵، خواننده دانشی قوی از فناوری بلاکچین کسب میکند و آمادگی کامل برای خواندن کتابهای تخصصیتر در زمینه بلاکچین و ورود به عرصه فعال بلاکچین را خواهد داشت.